In casi come questo viene proprio da dire che “l’erba cattiva non muore mai”, difatti un malware che era stato scoperto ben due anni fa, non solo è ancora attivo, ma addirittura ha ampliato la sua portata.

Questa minaccia è stata scoperta nel 2016 dallo sviluppatore di antivirus Russo Dr.Web. Ai tempi venne scoperto che, tramite una falla nella catena di approvvigionamento di diversi operatori telefonici, era stato possibile infettare diversi smartphone tramite un malware.

In quel periodo il malware venne trovato nel firmware di almeno 26 smartphone e tablet Android low-cost. Una volta scoperto questo meccanismo la speranza di Dr.Web era quella che i criminali dietro a questo malware avrebbero terminato le loro operazioni, spostandosi su un’altro fronte.

Ma così non è stato. Un recente report di Avast sulla sicurezza informatica, ha affermato che questo gruppo non ha mai interrotto le operazioni, ed ha continuato ad infettare il firmware di un numero sempre maggiori di dispositivi. Stando ai documenti di Avast questo malware, da loro chiamato Cosiloon, avrebbe infettato 140 smartphone e tablet Android.

Leggi anche: [ot-link url=”https://www.evosmart.it/security-sicurezza/una-nuova-vulnerabilita-ios-ecco-il-trustjacking/3466/”]Una nuova vulnerabilità iOS: ecco il ” Trustjacking”[/ot-link]

[blockquote style=”1″]il malware avrebbe infettato ben 140 smartphone e tablet android tra i quali anche quelli di ZTE e Archos[/blockquote]

Comparando i report di Dr. Web e Avast, il malware in questi due anni sembra non essere cambiato nel tempo, ed ha mantenuto lo stesso modus operandi. Esso viene eseguito dalla directory di sistema, avendo così accesso completo ai privilegi di Root, agendo così con i diritti di un’Amministratore di sistema (normalmente l’utente Android ha un’account privo di tali diritti). In questo modo, scarica autonomamente e ad insaputa dell’utente uno o più software malevoli.

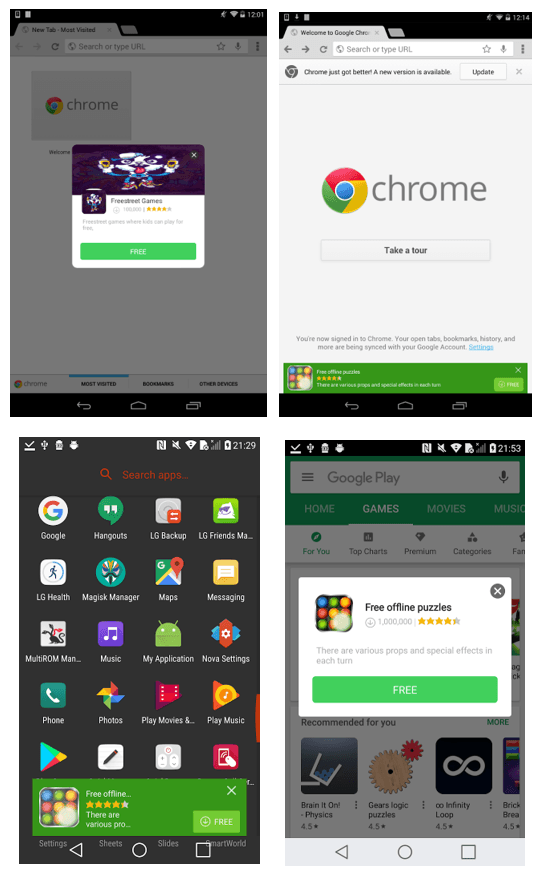

Nella quasi totalità dei casi, le app installate dal malware, hanno il solo scopo scopo di visualizzare degli annunci pubblicitari sopra ad altre applicazioni od addirittura anche nell’interfaccia utente di Android.

Oltre a causare un disturbo per l’esperienza utente giornaliera, questo tipo di applicazioni generano un traffico di dati indesiderato, e potrebbero anche portare (nel caso gli annunci venissero aperti per sbaglio) ad aderire a fastidiosi e inutili abbonamenti a pagamento.

L’interesse per coloro che hanno immesso in rete questo malware è quello di incassare soldi tramite questi indesiderati ADS. Esso non si attiva quando:

- il dispositivo è impostato in lingua Cinese

- l’indirizzo IP pubblico proviene dalla Cina

- quando le app installate sul dispositivo sono meno di tre (trattandosi di dispositivi di test).

Alla luce di ciò sembrerebbe che il gruppo che sfrutta il malware, operi al di fuori della Cina, probabilmente per evitare di attirare le attenzioni delle autorità, ma Avast non ha ancora confermato questa ipotesi.

Individuare il momento, in cui il malware è stato inserito in questi dispositivi, risulta tutt’ora molto difficile, infatti ci sono troppi operatori telefonici e produttori di smartphone coinvolti per poter addossare la responsabilità ad uno di essi.

Inoltre i dispositivi infetti sono stati individuati in oltre 90 paesi diversi, e l’unico punto in comune tra di loro è l’uso dei chipset Mediatek. Ma nemmeno il noto produttore può essere incolpato, visto che non tutti i dispositivi di un determinati modello vengono infettati dal malware. Altrimenti se provenisse direttamente dal firmare fornito da Mediatek, tutti i device appartententi ad un modello specifico sarebbero dovuti risultare infetti. Questo significa, che il malware infetta i dispositivi in modo casuale, appena se ne mostra la possibilità.

Avast era riuscita temporaneamente a fermare l’attività individuando i server responsabili della diffusione del malware, ma purtroppo i responsabili hanno ripristinato il tutto spostandosi sui server di un’altro provider.

Quindi non solo di applicazioni malevole o apk poco affidabili, al momento non possiamo fidarci nemmeno del firmware stesso di alcuni dispositivi, tra i quali spiccano anche quelli di produttori come Archos, ZTE e Prestigio. Al momento comunque Avast è tutt’ora al lavoro con Google per cercare una soluzione, si spera definitiva, a questo problema.

Via: [ot-link url=”https://www.bleepingcomputer.com/news/security/malware-found-in-the-firmware-of-141-low-cost-android-devices/”]bleepingcomputer.com[/ot-link]